Ein Freund schickte einer Geschichte mit dem Ministerium für Information, als ob die islamische Republik höchste website Besteht eine Zusammenarbeit (Den gleichen Link; auch in Fragen rund um die Internet-Schläger, Legionen von Jod sind طولاتری Ministerium für Information!) Dem Benutzer und dem UZ setzt Iran. Unabhängig davon sollten unabhängig davon, ob die höchste solche Arbeit wissen, dass gibt es mehrere Möglichkeiten, um Benutzer zu identifizieren (Sie) Im Internet gibt es eine IP-Adresse, die von einer Website registriert ist nur eine der Möglichkeiten. Wenn Sie im Iran sind oder in den Iran reisen möchten und auch wenn Sie es nicht mit den höchsten und ähnlichen Websites zu tun haben, ist es besser, diese Methoden zu erlernen.

Dabei wird davon ausgegangen, dass Sie wissen, die Grundlagen der erste Fehler und nicht. Klicken Sie z. B. nicht auf einen beliebigen Link zu sehen, Sie kein Programm von der neuesten Version der Software installieren und patch das Betriebssystem Sie verwenden, Ihre persönlichen Daten bequem über das Internet und andere haben sichern nicht; پسووردهای; Anteil auf Ihrem Computer-Virus und Firewall-Software wurde aktualisiert dort Breaker Und zumindest für das Senden von Informationen von SSL (https) Verwenden Sie.

IP VPN Ihr See (= Tropf) Tut

Erstens sollten wissen, dass wenn er versucht, NLP und Ausdruck suchen zu nutzen Was ist meine IP Sie bemerken, dass Ihre IP-Änderungen Nicht unbedingt Ihre IP-Adresse anonym machen, aber die ursprüngliche IP kann immer noch hinter der IP des VPN zurückverfolgt werden. Um zu wissen, ob die ursprüngliche IP Tropf ist oder nicht Von dieser Seite Verwendung.

Wie in den meisten Fällen Ihre ursprünglichen IP-WebRTC Le man kann, und dies bedeutet, dass seine IP und die Verwendung der Wake-n ändern Sie; nicht schützt, es sei denn die WebRTC-Eigenschaft, die ursprünglich mit Video schneller in fast allen mrozgarha (= Der Browser)Gibt es Plug-ins wie z. B. WebRTC durch Leack Schild in Chrom/Alu oder Firefox Block sein. Außerdem werden zusätzliche Informationen in Ihrem Browser angezeigt..

Mein Vorschlag ist, dass neben solchen Plug-ins installiert Firefox und Chrome Zar für den persönlichen Gebrauch, für den Einsatz in Fällen, wo es empfindlicher darauf achten, dass nur die Brazor-Tour, اورفاکس für mobile (Mobiles Betriebssystem ist im Allgemeinen weniger sicher) Oder verwenden Sie das Betriebssystem tails, das ich unten beschreibe..

E-Mails und Konten werden gehackt und die Informationen werden im dark web verkauft

Sie könnten überrascht sein, wenn Sie wissen, dass die Informationen über Millionen von Internet-Nutzern in großen Websites gehackt wird und diese Informationen im dunklen Web sind (Dark-Web) Von den Gelthoughts-Gruppen zu kaufen und zu verkaufen. Aus diesem Grund sollten Ihre Konten anders sein, weil es möglich ist, Zugriff auf andere Websites zu erhalten, und selbst wenn Sie bestimmte Informationen nicht in Ihrem Konto haben, können Hacker Sie Beute machen. Alles, was Sie irgendwo veröffentlichen, kann später den Kopf eines anderen Ortes einbringen, so dass Sie keine sensiblen Informationen speichern..

Um zu wissen, dass Ihre E-Mail-Konten oder Konten bereits gehackt wurden oder nicht, wurde die Serie Tippen Sie hier.

• Ihre Konten in einem Account Manager Um die Codierung zu verschlüsseln und vorsichtig zu sein, um die zufällige zu speichern.. Um den 256-Bit-Algorithmus AES Rijndael zu brechen, der mit der aktuellen Technologie mehrere tausend Jahre Zeit üblich ist, ist es erforderlich,. Daher kann diese Datei nicht einfach verwendet werden, wenn jemand nicht verwendet wird.. Psoordeha wird, und die ursprüngliche Datei gesichert ist, nicht sein AFC-Media-Account zu raten, es gibt Dutzende von AFC-Media-Konto können nicht gespeichert werden. Klicken Sie auf die Datei اکانتی MEGA-Simulation (Die besten Gratis-Option, die ich bin Scouting!) Lassen Sie mich wieder auf ein anderes System und Mobiltelefon werden in allen Psoordeha und der Vorderseite des Angriff und Wörterbuch-Angriff سوشیال انجنیرینگ die zu erklären.

JavaScript und Ihr Betriebssystem Informationen کانواز Le gibt

JavaScript ist ein einfaches und funktionales Programm ist, dass es in den meisten Browsern. Die Funktionalität dieses Programms kann verwendet werden, um Sie zu verfolgen. کانواز فینگرپرینتینگ (Leinwand-Fingerprinting) Eine Funktion in HTML Five wurde für grafische Zwecke entwickelt und wird verwendet, um diese beiden Programme zu integrieren, um Ihr Betriebssystem zu identifizieren. Im Allgemeinen ist jedes Betriebssystem gibt einen Fingerabdruck, der Unterscheidung von den anderen Systemen. Gefälschte Fingerabdrücke für eine anständige Portion des Sektors Browser JavaScript schließen Sie Ihre ستینگ (Chrome und Firefox Plugin oder) Und diese zufällige Benutzer-Agent-Blocker und Leinwand für Chrome und Firefox installieren.

Eine Methode des Phishings und Spoficings sein

Im Allgemeinen sind die erfolgreichsten Methoden, Benutzer zu hacken und auf ihre persönlichen Daten zuzugreifen, keine sehr technischen Methoden, sondern Phishing und Täuschung von Benutzern, die mehr als 90 % der erfolgreichen Angriffe sind.. Die besten dieser Methoden sind Speer Phishing (Spear-Phishing) Das konzentriert sich auf einen bestimmten Benutzer. Die einfachste Art dieses Angriffs ist es, eine gefälschte Seite ähnlich der Anmeldeseite einer Website zu senden, in der Sie Ihre Anmeldeinformationen stehlen. (Z. B. angenommen, eine falsche e-Mail-Adresse einer Website, die werden von der Innenseite des Links geöffnet geben اکانتتان.) Komplexere Methoden gehören das Senden von e-Mails infiziert Dateien Aspov; und die Zusammenstellung dieser Methode und andere Methoden der.

In eine e-Mail von اسپوفینگ wird an die Person gesendet, die in der Tat nicht die wirklichen Absender von Jael und behauptet, dass er Zugang zu den Informationen oder spezifische Informationen.

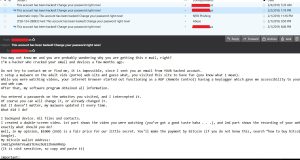

Zum Beispiel habe ich eine dieser Angriffe dieses Ziel war das Stück vor kurzem.. Drei der weltweit E-mail schickte eine Dreipunkt-, dass die Absender Adresse, Ihre e-Mail-Adresse, ich war. Aber Sie werden feststellen, dass, wenn Sie den Text der E-Mail in Google suchen Seit Dutzenden wurden weitere Personen geschickt. Immer der erste Schritt des Verfahrens, mit dem solche Ansprüche konfrontiert sind, ist die Verwendung einer Suchmaschine wie Google, die Google Text oder Adresse einer Seite oder Originalwörter machen kann.

In dieser E-mail im Namen meine eigene e-Mail-Adresse für mich, der Absender behauptet, dass ein Hacker hatte meine e-Mail gehackt und auch eingeben, die mein Computer und meine privaten Bilder beobachten Porno Filme und wenn Tausende von Dollar auf einem Konto Kevin bit Nicht bekommen, die meine Daten veröffentlicht!

Diese Phrasen, wie ich oben erwähnt, für eine große Anzahl von Empfängern und der Autor ist nicht bekannt und ich lecke mehr genau ausgewählte Sätze dies *.

Von ein paar Themen, die der Absender nicht zuerst über mich wusste, würde ich nicht die E-Mail-Adresse verwenden, aber die öffentliche Adresse des Begriffs . (Alias) Auf den echten Benutzernamen, den der Sender sicherlich nicht wissen kann, ist letzteres, dass ich in den letzten zehn Jahren physisch gesperrt war, und dass er nie in der Lage sein konnte, mich zu filmen, und drittens bin ich ein Computer-Sicherheit, und ich kann sehen, dass die E-Mail-Adresse SPOF war!

Ein Drittel davon können Sie hier auch lernen.:

Jede E-Mail, die an Sie gesendet wird, ist ein Quellcodeabschnitt (Quellcode) Im Abschnitt Text anzeigen (Quelle anzeigen) Sie können sehen, was IP-Adresse des Absenders und an den Server gesendet wird, aus denen die. In der IP-Adresstext zeigt, dass der Sender nicht mein Server ist. Zu diesem Zweck auf dem Mail Server Anti-Spam hilft-Software auch der Absender der e-Mail, die falsche IP-Adresse zu sehen (Die IP-Adresse gehört ist kein Mail-Server) Geschickt, alle drei IP's, die an meine e-Mail-Adresse gesendet wurden aus Russland, Brasilien und der Ukraine gehackt wurden und wahrscheinlich darauf hinweisen, dass der Absender hat keinen Zugriff auf meine e-Mail-Adresse und meine Adresse versteckt unter dem ursprünglichen und meine e-Mail Adresse Aspov, so dass es die gefälschte zeigt nicht E-Mail an die Adresse des Absenders ist real. Das islamische Regime ist auch reichlich Verwendung solcher Techniken kann helfen.

Ihre e-Mail- und IP sendet Ihr Profil

Wie der tatsächliche Absender der e-Mail über Scharlatan IP senden Sie mir; Sie entweder zum Zeitpunkt der senden Sie eine e-Mail mit Ihrer IP-Adresse, kann empfangen und Ansicht der Source Code von der e-Mail, die Sie هویتتان entpuppt sich als. Hinweis: Wenn Sie suchte er anonyme e-Mail Ann und vorzugsweise des Betriebssystems ich werde darauf hinweisen, dass die Unterseite der تیلز Nutzung Sie sicherstellen müssen,.

Wie man siteübergreifende Angriffe (Xss) Und Remotecode-Ausführung

Technisch im Falle eines Defekts auf einer Webseite, von der Sie (Die Zahl dieser Mängel ist mehr als zu erraten.!) Es besteht die Möglichkeit, dass auf dieser Seite eines Besuchers Code vorhanden ist und dieser auf dem Computer einer anderen Person ausgeführt wird, von dem aus die Seite aufdeckt.. Browser führen in der Regel Side-Effect-Client-Apps, und dieser Angriff sollte nicht zu etwas führen, das über das Stehlen von Browserdaten oder Cookies von Websites hinausgeht, aber der Browser selbst kann einen Fehler haben.. Durch das Ausführen dieser Codes können Sie sogar die volle Kontrolle über das System des Opfers übernehmen, auch wenn Sie eine Firewall und eine antioxidative Anwendung aktualisiert haben.

Wenn Sie eine Meldung haben, wenn Sie eine Seite besuchen, die erfordert, dass diese Seite mit einem höheren Zugriffsgrad ausgeführt wird, genehmigen Sie Vom Programm Verwenden Sie Ihren Firefox- oder Chrome-Webbrowser.

Verwenden eines virtuellen Edge-/Browsers, der in der Lage ist, side Clientskripts auszuführen. Viele Websites müssen Client-seitige Anwendungen ausführen, um die volle Funktionalität zu gewährleisten. Wenn Sie einfach nicht den Inhalt der Seite lesen möchten und Sie können die Skripte nicht vollständig mit Plugins wie NoScript schließen, führen Sie die gesamte App im virtuellen System aus und inkognito es in Chrom und öffnen Sie das neue private Fenster in Firefox..

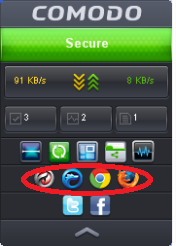

Komdu A Gute Firewall Das ist kostenlos. Wie gesagt, der Mob lehnt die Firewall ab, da die Firewall auf der Liste basiert und diese Zero-Day-Fehler den Exploit auf der schwarzen Liste nicht enthalten, sodass die Firewall selbst (Wenn Sie ein Element haben, das Sie werfen möchten) Vergessen Sie es. Installieren Sie die Firewall, die Sie auf dem Desktop installiert haben und mit der Sie den Browser im virtuellen Modus ausführen und sich nicht bei Ihrem System anmelden können, wenn jemand auf den Browser zugreift..

Drücken Sie nach der Installation im App-Gadget auf Ihren Browsernamen:

Was tun, wenn das System bereits infiziert ist?

Wenn Sie glauben, Opfer eines Cyberangriffs geworden zu sein Zustand und Ihr Computer mit Malware infiziert ist, ist es am besten, das Betriebssystem vollständig zu löschen und neu zu installieren, indem Sie den Speicher neu partitionieren, aber wenn Sie eine solche Möglichkeit nicht haben, verwenden Sie im ersten Schritt Software wie Malverbyte. Kostenlose Version Verwenden Sie es, um Ihren Computer zu scannen und dann das System mit einem Rootkit-Suchprogramm mit einem separaten Bootvorgang zu durchsuchen. Diese Programme werden in der Regel auf einer CD oder einem USB-Laufwerk installiert, und wenn das Gerät eingeschaltet wird, erscheinen sie unabhängig voneinander wie ein Betriebssystem und durchsuchen das gesamte Gerät nach Rootkits.. Zum Beispiel Hier Oder Hier Oder Hier Oder Hier Siehe.

Hvastan تردپارتی cookies (Die dritte Person =) ترکینگ und Cookies.

Knackigen Cookies Partei (Cookies von Drittanbietern) Es wurde speziell entwickelt, um Sie zu verfolgen und zu sehen, welche Websites Sie besuchen, um Ihnen relevante Anzeigen zu zeigen und Ihnen verwandte Produkte zu verkaufen. Autoritäre Länder sollten ähnliche Methoden anwenden, um ihre Bürger zu verfolgen. Im ersten Schritt können Sie in den Einstellungen des Browsers (=Browser) Alle knusprigen Party-Kekse selbst verschließen. Sie können sogar einstellen, dass alle Cookies nach dem Schließen des Bildschirms gelöscht werden. Im nächsten Schritt können Sie eine Tracker-Blocker-Erweiterung in Ihrem Browser installieren, um irrelevante Cookies zu löschen. Löschen Sie von Zeit zu Zeit Ihren gesamten Verlauf und Ihre Cookies aus dem Browser.

Wenn Sie nicht bezahlen, sind Sie selbst das Produkt; Online-Chat und Mobilfunknetze zeichnen Ihre Informationen auf

Die erste Regel der Cybersicherheit lautet, dass alles, was verwundbar ist, irgendwann gehackt wird; die zweite Regel besagt, dass alle Systeme verwundbar sind! Diese Schwachstelle hat nur unterschiedliche Grade.

Die meisten Internetsysteme speichern Ihre persönlichen Daten und verkaufen sie später für die Verwendung durch Werbeunternehmen. Diese Informationen können in einigen Fällen selektiv gelöscht werden (Google, YouTube, Facebook, PayPal, Yahoo und Beck …) Und das Archiv offline. All diese Informationen sind anfällig und können in Zukunft in die Hände derer, die بیافتند, dass Su verwenden oder die Hacker werden verkauft, nachdem die Datenbank gehackt wurde.

Online-Chat ist keine Ausnahme von dieser Regel und Ihre Daten speichern und sichtbar auch wenn eine bestimmte Person und privaten Nkhand Chat diese Informationen für لرنینگ und verwendet eine große Daten-Bergbau. Vertraulicher Informationen sendet niemals persönliche Konten der. Jede دیتابیسی, die die Informationen speichert ist anfällig.

Windows 10 ist sicherer, machen Sie alle Einstellungen privat und verwenden Sie ein Offline-Konto

Windows 10 ist die sicherste Version von Windows, und beide sind 32-Bit-Versionen (Für ältere Hardware) Es ist auch in 64-Bit erreichbar. Deaktivieren Sie nach der Installation und Aktualisierung alle Abschnitte, die sich auf private Informationen beziehen (Suchen Sie im Abschnitt "Einstellungen" nach Datenschutzeinstellungen) Weil Microsoft, wie Google und Apple, Ihre personenbezogenen Daten kommerziell verwendet. Außerdem benötigen Sie kein Onlinekonto, in dem Ihre Informationen gespeichert sind, um Windows zu verwenden, ein lokales Konto (Lokales Konto) Sicherer.

Virtuelle Systeme sind Ihr Freund

Die Leser dieses Artikels wissen möglicherweise nicht, dass Sie Software wie verwenden VMware (Englisch) (Kostenlose Version) و Virtuelle Box Sie können Dutzende verschiedener Betriebssysteme gleichzeitig haben, von Linux-Distributionen bis hin zu Windows und Mac OS. Ohne dass das virtuelle System etwas mit Ihrem Hauptsystem zu tun hat. Sie können beispielsweise ein Ubuntu- oder Windows-System in einem anderen Windows installieren und es nur für bestimmte Zwecke verwenden.

Tails Operating System, auf Sicherheit ausgelegt

Der vielleicht sicherste Weg, das Internet zu betreiben, ist die Verwendung von Tails Betriebssystem. Schwänze können auf einem Diskretes Flash-Laufwerk und verwenden Sie es, wenn das System hochfährt, oder Als virtuelles Laufwerk Setzen Sie auf die virtuelle Box oder VMware.

Siehe Liste ähnlicher Betriebssysteme, die für die Internetsicherheit verwendet werden Von hier aus Sieh.

Thor und John de Fox

Tour (Tor) و John de Fox (JonDoFox) Zwei Brazos (=Browser)werden für die anonyme Nutzung und nicht zur Registrierung der IP verwendet.

Wenn du befürchtest, dass dein Browser deine echte IP-Adresse und persönliche Informationen preisgibt, sollte Tor deine erste Option sein.. Beachten Sie, dass beide dieser Browser werden die Browserinformationen und Phi--nur schützen, wenn eine e-Mail oder Verwendung eines anderen Programms nicht Ihre IP-Adresse ändert. Zu diesem Zweck können Sie die تیلز-software. Es ist auch möglich, das Tor XSS anzugreifen, wenn Sie das NoScript-Plugin deaktivieren.

Android-Betriebssystem

Das islamische Regime spioniert gezielt sowohl Android als auch iOS aus (Zum Beispiel die Hier Oder Hier Oder Hier Sehen.) Die Sicherheit des Telefons ist weitaus geringer als die des PCs, wenn Sie also wirklich etwas tun müssen, das die Sicherheit des Telefons gefährdet, tun Sie eines nicht, und das ist, die App von einer anderen App als dem Google Play/Play Store herunterzuladen (Android) und App Store (iPhone/iOS (Englisch)) Ist. Stellen Sie sicher, dass Sie den Zugriff auf alle Apps über die Einstellungen einschränken und diese beiden Apps zusammen verwenden: Orfax (Orfox) und Arubat(Orbot)

Feed

Feed SSL

SSL Mein YouTube

Mein YouTube

Abschnitt:

Abschnitt:  Tags:

Tags: