بعث صديق قصة مع وزارة الإعلام، كما لو كانت أعلى موقع على شبكة الإنترنت "الجمهورية الإسلامية" وهناك تعاون (نفس الارتباط؛ كما هي جحافل اليود في المسائل المتصلة بالإنترنت البلطجية، طولاتری وزارة الإعلام!) للمستخدم والملكية الفكرية يضع إيران. بغض النظر عن أم لا هي أعلى مثل هذا العمل يجب أن نعرف أن هناك عدة طرق لتحديد هوية المستخدمين (يمكنك) على شبكة الإنترنت هناك عنوان IP المسجلة بموقع على شبكة الإنترنت مجرد واحدة من الطرق. إذا كنت في إيران أو يرغبون في السفر إلى إيران، وحتى لو كانت لا تعمل مواقع مماثلة مع أعلى والرأس ومن الأفضل أن نتعلم هذه الأساليب.

وفي هذا فمن المفترض أن تعرف المبادئ الأساسية من الأخطاء الأولية وعدم الحصول على. على سبيل المثال، لا تنقر على أي رابط لمشاهدة؛ ولا يمكنك تثبيت برنامج من أحدث إصدار من البرنامج وتصحيح نظام التشغيل باستخدام المعلومات الشخصية الخاصة بك بسهولة على الإنترنت وغيرهم لا يستطيعون تأمين; پسووردهای; حصة على فيروس كمبيوتر وبرنامج جدار الحماية الخاص بك قد حدثت هناك الكسارة وعلى الأقل لإرسال معلومات SSL (https) هل تستخدم.

IP VPN البحيرة الخاصة بك (= بالتنقيط) هل

أولا تحتاج إلى معرفة ما إذا كنت تستخدم VPN ومع مصطلح البحث ما هو عنوان IP الخاص بي تلاحظ أن تغييرات IP الخاصة بك لن تجعل بالضرورة IP الخاص بك مجهول، ولكن IP الأصلي قد لا يزال يمكن تتبعها من وراء IP VPN. لمعرفة ما إذا كان IP الأصلي هو بالتنقيط أم لا من هذا الموقع استخدام.

كما ترون في معظم الحالات WebRTC سوف تعطي IP الأصلي الخاص بك، وهذا يعني أن تغيير IP واستخدام VPN لا يحميك، إلا إذا كان هذا هو الخاصية التي هي في الأصل لتشغيل الفيديو أسرع في جميع المدونين تقريبا. (= براهلر)هل هناك من قبل الإضافات مثل درع WebRTC Leack في الكروم / الكروم أو كتلة فايرفوكس. أيضا، سيتم عرض معلومات إضافية مع المتصفح الخاص بك..

أوصي أنه بالإضافة إلى تثبيت مثل هذه التمديدات الكروم وفايرفوكس للاستخدام الشخصي، للاستخدام في الحالات التي هي أكثر حساسية من مجرد جولة، وOrfax للجوال (نظام التشغيل المحمول هو عموما أقل أمنا) أو استخدام نظام التشغيل الذيول التي سوف أصف أدناه..

يتم اختراق رسائل البريد الإلكتروني والحسابات ويتم بيع المعلومات في شبكة الإنترنت المظلمة

قد يفاجأ إذا كنت تعرف أن يتم اختراق المعلومات حول الملايين من مستخدمي الإنترنت في مواقع كبيرة وهذه المعلومات في شبكة الإنترنت المظلمة (صفحة ويب داكنة) من قبل مجموعات من Gelthoughts لشراء وبيع. لهذا السبب پسوادولارهای يجب أن تكون حساباتك مختلفة لأنه من الممكن الوصول إلى مواقع أخرى، وحتى إذا لم يكن لديك معلومات معينة في حسابك، يمكن للقراصنة وضعك فريسة. أي شيء تنشره في مكان ما قد يجلب في وقت لاحق في رأس مكان آخر، بحيث لا تقوم بتخزين المعلومات الحساسة..

لمعرفة حسابات البريد الإلكتروني أو الحسابات قد تم اختراقبالفعل أو لا سلسلة اضغط هنا.

پسواهای حساباتك في مدير حساب لتشفير الترميز والحرص على حفظ عشوائية.. لكسر خوارزمية 256 بت AES Rijndael وهو أمر شائع مع التكنولوجيا الحالية عدة آلاف من السنين من الوقت مطلوب. لذلك، لا يمكن استخدام هذا الملف بسهولة إذا لم يكن هناك شخص ما.. إذا كان في مكان آمن ولا يمكن تخمين الملف الأصلي، فمن الممكن لحفظ عشرات الملفات. يمكن العثور على الملف على الحساب يشبه ميجا (أفضل خيار مجاني أعرفه!) دع جميع كلمات المرور تكون متاحة من أنظمة وهواتف محمولة مختلفة وأوقف هجمات القاموس وهجمات هندسة السوشي التي سأشرحها..

تسريب جافا سكريبت و Canvas معلومات نظام التشغيل الخاص بك

JavaScript هو تطبيق بسيط وعملي موجود على معظم المتصفحات. تستخدم ميزات هذا التطبيق أحيانا لتتبعك. Canvasfingfing (البصمات القماشية) تم تصميم ميزة في HTML Five لأغراض رسومية ويتم استخدام مزيج من هذين البرنامجين لتحديد نظام التشغيل الخاص بك. بشكل عام ، يحتوي كل نظام تشغيل على بصمات أصابع يمكنها تمييزه عن الأنظمة الأخرى. لترك بصمات جافا سكريبت مزيفة خارج قسم Seting Brauser ، أغلق (أو مع ملحقات الكروم وفايرفوكس) وتثبيت مانع اللوحة هذا ووكيل المستخدم العشوائي على Chrome و Firefox.

راقب طرق التصيد الاحتيالي والنفخ

بشكل عام ، فإن أنجح طرق اختراق المستخدمين والوصول إلى معلوماتهم الشخصية ليست طرقا تقنية للغاية ، بل تصيد وخداع المستخدمين ، والتي تمثل أكثر من 90٪ من الهجمات الناجحة.. أفضل هذه الطرق هي أبراج التصيد الاحتيالي. (التصيد الاحتيالي بالرمح) التي تركز على مستخدم معين. أسهل نوع من الهجوم هو إرسال صفحة خاطئة مشابهة لصفحة تسجيل الدخول لموقع حيث لديك حساب لسرقة بيانات الاعتماد الخاصة بك.. (افترض ، على سبيل المثال ، أنك تلقيت بريدا إلكترونيا خاطئا من عنوان موقع تحتاج إلى إدخاله في حسابك من داخل الرابط.) تتضمن الطرق الأكثر تعقيدا إرسال رسائل بريد إلكتروني منتفخة وملفات مصابة ومزيج من هذه الطريقة وطرق أخرى..

في طريقة spuffing ، يتم إرسال بريد إلكتروني من شخص ليس في الواقع من المرسل الفعلي ، ويدعي Jaal أن لديه حق الوصول إلى المعلومات أو يطلب معلومات معينة..

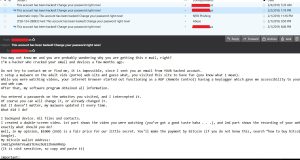

على سبيل المثال ، سأريكم إحدى هذه الهجمات التي كنت أستهدفها مؤخرا.. تم إرسال ثلاث رسائل بريد إلكتروني من ثلاثة أجزاء من العالم ، وهو عنوان المرسل لعنوان بريدي الإلكتروني. ولكن إذا كنت تبحث عن نص بريد إلكتروني في Google ، فستكتشف ذلك لقد تم إرسالها إلى عشرات الآخرين.. دائما الخطوة الأولى هي طريقة مواجهة مثل هذه الادعاءات هي استخدام محرك بحث مثل Google حيث يمكنك البحث في Google عن نص أو عنوان الصفحة أو الكلمات الأصلية.

في هذا البريد الإلكتروني ، الذي جاءني من عنوان بريدي الإلكتروني ، يدعي المرسل أنه مخترق اخترق بريدي الإلكتروني وقام أيضا بتسجيل الدخول إلى جهاز الكمبيوتر الخاص بي وشاهد صوري الخاصة ، وإذا لم يتلق 1000 دولار في حساب Bitcoin ، فسوف ينشر معلوماتي علنا.!

هذه العبارات ، كما ذكرت أعلاه ، كتبت لعدد كبير من المتلقين ولم يكن المؤلف يعرفني وإلا لكان قد اختار هذه العبارات بعناية أكبر..

من بين المشكلات القليلة التي لم يعرفها المرسل عني أولا ، لا أستخدم عناوين البريد الإلكتروني ، ولكن العناوين العامة للمصطلح (اسم مستعار) إنه على Yuzer الحقيقي أن المرسل بالتأكيد لم يستطع معرفة ، ثانيا ، أن كاميراتي كانت مقفلة فعليا على مدار سنوات 10 الماضية ولم يتمكن أبدا من تصويري ، وثالثا ، أنا متخصص في أمن الكمبيوتر وأستطيع أن أرى أن عنوان البريد الإلكتروني قد تم اختراقه.!

ثالثا يمكنك بالتأكيد التعلم من هنا:

يحتوي كل بريد إلكتروني يتم إرساله إليك على قسم شفرة المصدر (شفرة المصدر) في قسم عرض النص (عرض المصدر) يمكنك معرفة عنوان IP الخاص بالمرسل ومكان الخادم الذي تم إرساله منه. في النص المعروض أعلى عنوان IP يشير إلى أن المرسل ليس خادمي. للقيام بذلك ، يساعد برنامج مكافحة البريد العشوائي على خادم البريد أيضا في رؤية البريد الإلكتروني للمرسل من عنوان IP الخاطئ (عنوان IP الذي لا ينتمي إلى خادم البريد الإلكتروني) ربما تم اختراق جميع عناوين IP الثلاثة التي أرسلت لي رسائل بريد إلكتروني من روسيا والبرازيل وأوكرانيا ، مما يشير إلى أن المرسل لم يكن لديه حق الوصول إلى بريدي الإلكتروني ، وإخفاء العنوان الأصلي تحت عنواني ونفخ عنوان بريدي الإلكتروني المزعوم ، وهو عرض خاطئ لعنوان بريد إلكتروني لعنوان مرسل حقيقي.. النظام الإسلامي يستخدم مثل هذه الأساليب كثيرا.

يرسل بريدك الإلكتروني عنوان IP وملفك الشخصي

نظرا لأنه تم إرسال عنوان IP الدجال الحقيقي لمرسل البريد الإلكتروني أعلاه إلي ، فسترسل عنوان IP الخاص بك معه في وقت إرسال بريد إلكتروني ، وسيتم التعرف عليك من خلال رؤية مصدر رمز البريد الإلكتروني المرسل منك.. لاحظ أنه إذا كنت بحاجة إلى إرسال بريد إلكتروني مجهول ، فتأكد من استخدام VPN ويفضل نظام التشغيل Tails الذي سأذكره أدناه..

راقب الهجمات عبر المواقع (إكس إس إس) وتشغيل الكود عن بعد

من الناحية الفنية في حالة وجود عيب في صفحة الويب التي تلعب منها (عدد هذه العيوب أعلى مما تتخيل!) من الممكن تحويل التعليمات البرمجية الموجودة على تلك الصفحة من زائر وتشغيلها على كمبيوتر شخص آخر يتم تشغيله من تلك الصفحة.. تقوم المتصفحات عموما بتشغيل برامج من جانب العميل بحذر ، ويجب ألا يؤدي هذا الهجوم إلى أي شيء أكثر من سرقة معلومات المتصفح أو ملفات تعريف الارتباط الخاصة بالموقع ، ولكن قد يكون المتصفح / المهاجم نفسه معيبا أيضا.. من خلال تشغيل هذه الرموز ، يمكنك أن تفقد حتى السيطرة الكاملة على نظام الضحية حتى عندما يكون لديك جدار الحماية ومكافحة الفيروسات وبرنامج مكافحة المكافحة ومكافحة الحرائق المحدث..

إذا تلقيت رسالة عند زيارة صفحة تفيد بأنها تحتاج إلى مستوى أعلى من الوصول لتشغيلها، فلا توافق عليها وحاول من هذا البرنامج استخدمه على متصفح الويب Firefox أو Chrome.

استخدم متصفح brauser / web يمكنه تشغيل البرامج النصية من جانب العميل افتراضيا. تحتاج العديد من المواقع إلى تشغيل برنامج Client Side لكي تعمل بشكل كامل. إذا كنت لا ترغب في قراءة محتويات الصفحة ولا يمكنك إغلاق البرامج النصية تماما باستخدام مكونات إضافية مثل NoScript ، فقم بتشغيل البرنامج بأكمله كنظام افتراضي وافتحه في Chrome كتصفح متخفي وفي نافذة خاصة جديدة لمتصفح Firefox.

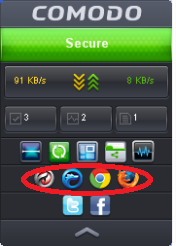

كومودو 1 لديه جدار حماية جيد وهو مجاني.. كما قلت ، يرفض هذا الغوغاء جدار الحماية لأنه يعمل على أساس القائمة ، وهذه العيوب ليوم الصفر لا تشمل حملات القائمة السوداء المعروفة ، لذلك لم يتم سرد جدار الحماية نفسه. (إذا كنت الشخص الذي يريد أن يضرب) لا عليك. يقوم بتثبيت جدار الحماية الذي قمت بتثبيته، وهو أداة ذكية لك على سطح المكتب يمكنك من خلالها تشغيل المستعرض في الوضع الافتراضي، وإذا قام شخص ما بالوصول إلى المستعرض، فلن يتمكن من تسجيل الدخول إليك..

بعد التثبيت ، اضغط على اسم المتصفح الخاص بك على أداة التطبيق:

ماذا نفعل إذا كان النظام مصابا بالفعل؟

إذا كنت تعتقد أنك تتعرض للهجوم عبر الإنترنت حالة أنت موجود وجهاز الكمبيوتر الخاص بك مصاب ببرامج ضارة ، أفضل طريقة لإزالة نظام التشغيل تماما وإعادة تثبيته مع إعادة تقسيم الذاكرة ، ولكن إذا لم يكن لديك ذلك ، في الخطوة الأولى ، من برنامج مثل Mallor Byte نسخة مجانية استخدم لفحص جهاز الكمبيوتر الخاص بك ثم ابحث في النظام باستخدام برنامج بحث منفصل عن الجذور الخفية للتمهيد. يتم تثبيت هذه البرامج بشكل عام على قرص مضغوط أو محرك أقراص USB ، وعند تشغيل الجهاز ، فإنها تظهر بشكل مستقل مثل نظام التشغيل وتبحث في الجهاز بأكمله للعثور على الجذور الخفية.. على سبيل المثال اینجا أو اینجا أو اینجا أو اینجا انظر.

راقب ملفات تعريف الارتباط المقرمشة (الشخص الثالث =) ترکینگ وملفات تعريف الارتباط.

كوكيز الحفلات المقرمشة (ملفات تعريف ارتباط الطرف الثالث) إنه مصمم خصيصا لتعقبك ومعرفة المواقع التي تزورها لعرض الإعلانات ذات الصلة وبيع المنتجات ذات الصلة بك.. تستخدم الدول الاستبدادية أساليب مماثلة لملاحقة مواطنيها. في الخطوة الأولى من قسم إعدادات Brauser (= المتصفح) أغلق جميع ملفات تعريف الارتباط الهشة للحفلات بنفسك. يمكنك حتى تعيين جميع ملفات تعريف الارتباط ليتم حذفها بعد إغلاق الصفحة. بعد ذلك ، يمكنك تثبيت ملحق مانع تعقب على متصفحك لمسح ملفات تعريف الارتباط غير ذات الصلة. امسح جميع التواريخ وملفات تعريف الارتباط من Brauser من وقت لآخر.

إذا لم تدفع ، فأنت منتج بنفسك ، فستقوم الدردشة عبر الإنترنت وشبكات الهاتف المحمول بتسجيل معلوماتك

القاعدة الأولى لأمن الإنترنت هي أن أي شيء ضعيف سيتم اختراقه عندما تكون القاعدة الثانية هي أن جميع الأنظمة عرضة لهذا النوع.! هذه الثغرة الأمنية لها درجات متفاوتة فقط.

تقوم معظم أنظمة الإنترنت بتخزين معلوماتك الشخصية وبيعها لاحقا على نفقة شركات الإعلان والمبيعات. يمكن حذف هذه المعلومات بشكل انتقائي في وقت ما (جوجل، يوتيوب، فيسبوك، PayPal، ياهو و …) وأرشفة حاليا.. كل هذه المعلومات ضعيفة وقد تقع في أيدي أولئك الذين يسيئون استخدامها للاستخدام أو يتم بيعها للمتسللين بعد اختراق قواعد البيانات.

الدردشات عبر الإنترنت ليست استثناء وترى وتخزن معلوماتك حتى لو كانت الدردشة خاصة ولا أحد يقرأ هذه المعلومات تستخدم لآلة Lerning واستخراج معلومات واسعة.. لا ترسل أبدا معلومات سرية من حسابات شخصية. أي قاعدة بيانات تخزن المعلومات معرضة للخطر.

ويندوز عشرة أكثر أمانا.

Windows Ten هو الإصدار الأكثر أمانا من Windows وأيضا 32 بت (للأجهزة القديمة) و 64 بت يمكن الوصول إليها.. بعد تثبيته وتحديثه ، قم بتعطيل جميع أجزاء المعلومات الخاصة (البحث في إعدادات الخصوصية في قسم الإعدادات) لأن مايكروسوفت ، مثل Google و Apple ، تستخدم معلوماتك الشخصية تجاريا. لا تحتاج أيضا إلى حساب عبر الإنترنت لاستخدام Windows يخزن معلوماتك ؛ (حساب محلي) إنه أكثر أمانا..

الأنظمة الافتراضية هي صديقك

ربما لا يعرف قراء هذه الكتابة أنك تستخدم برامج مثل VMVar (نسخة مجانية) و صندوق فيرشيفال يمكن أن يكون لديك العشرات من أنظمة التشغيل المختلفة التي تتراوح من توزيعات Linux إلى Windows و MacOS. بدون نظام افتراضي يعمل على نظامك الرئيسي. على سبيل المثال ، يمكنك تثبيت نظام Ubuntu أو Windows داخل Windows آخر واستخدامه ببساطة لاستخدامات معينة.

نظام تشغيل Tails ، مصمم للسلامة

ربما تكون الطريقة الأكثر أمانا لاستخدام نشاط الإنترنت كن ذيول OS. يمكن النقر على ذيول على ذاكرة فلاش أو ديرافيو منفصلة تثبيته واستخدامه عندما يرتفع النظام ؛ محرك الأقراص الظاهري صب على صندوق فيرشيفال أو VMvar.

قائمة أنظمة التشغيل المماثلة المستخدمة لأمن الإنترنت من هنا ببینید.

ثور وجون دي فوكس

الجولات السياحيه (تور) و جون دي فوكس (جوندوفوكس) دي برازوس (= المتصفح)تستخدم للاستخدام المجهول وعنوان IP غير المسجل.

يجب أن يكون Tor هو خيارك الأول إذا كنت تخشى أن يكشف Brauser عن عنوان IP الحقيقي والمعلومات الشخصية الخاصة بك.. لاحظ أن كلا المتصفحين يحميان معلومات المتصفح فقط ، ولأول مرة ، إذا قمت بإرسال بريد إلكتروني أو استخدام برنامج آخر ، فلن يتغير عنوان IP الخاص بك.. لهذا الغرض ، يمكنك استخدام برنامج Tails. هجوم XSS على Tor ممكن أيضا إذا قمت بتعطيل المكون الإضافي NoScript.

نظام التشغيل إندويد

النظام الإسلامي يتجسس على وجه التحديد على كل من Endroid و IOS (على سبيل المثال، اینجا أو اینجا أو اینجا ليرى.) أمان الهاتف أقل بكثير من zune ، لذلك إذا كان يحتاج حقا إلى القيام بشيء يعرض الأمان مع الهاتف للخطر ، فتأكد من عدم تنزيل التطبيق من التطبيق باستثناء متجر Google Play / Play (الروبوت) ومتجر التطبيقات. (اي فون / آي أو إس) هو. تأكد من تقييد الوصول إلى جميع التطبيقات من الإعدادات واستخدام هذين التطبيقين معا: أورفاكس (أورفوكس) وأرومبات.(أوربوت)

تغذية

تغذية SSL

SSL بي يوتيوب

بي يوتيوب

قسم:

قسم:  العلامات:

العلامات: