Un ami a envoyé une histoire avec le ministère de l’information, aussi bien que les plus haut site de la République islamique Il existe une coopération (Le même lien ; également dans les questions concernant les voyous de l’Internet, légions d’iode sont طولاتری ministère de l’information!) L’utilisateur et la propriété intellectuelle met l’Iran. Indépendamment de si oui ou non le plus haut tel travail sachent qu’il y a plusieurs façons d’identifier les utilisateurs (Vous) Sur Internet il y a une adresse IP enregistrée par un site Web n’est qu’un des moyens. Si vous êtes en Iran ou si vous voulez voyager en Iran et même si vous n’avez pas affaire aux sites les plus élevés et similaires, il est préférable d’apprendre ces méthodes.

En cela, il est supposé que vous connaissez les principes de base des erreurs initiales et ne pas obtenir. Par exemple, ne cliquez pas sur n’importe quel lien pour voir ; vous ne pas installer un programme à partir de la dernière version du logiciel et patcher le système d’exploitation que vous utilisez, vos renseignements personnels facilement sur Internet et autres ne sont pas sécuriser ; پسووردهای ; part sur votre ordinateur virus et les logiciels de pare-feu été disjoncteur là mise à jour Et au moins pour envoyer des informations de SSL (https) Utilisez vous.

Il a cherché avec l’adresse IP de votre lac Ann (= Goutte à goutte) fait

Tout d’abord, sache que si il a cherché à utiliser la PNL et l’expression Quel est mon IP Notez le changement de votre adresse IP ; IP changer IP pas nécessairement vous fait-il IP anonyme, mais pas l’entité de sécurité peut toujours l’arrière son IP PI n détectable.. Connaître le goutte à goutte IP principale ou pas Partir de ce site Utilisation.

Comme vous pouvez le voir dans la plupart des cas votre origine IP WebRTC Le, et cela signifie que changer son IP et l’utilisation de la foulée-n ne vous protège pas ; sauf si la propriété WebRTC qui était à l’origine de regarder la vidéo plus rapide dans presque tous les mrozgarha (= De navigateur)Y a-t-il des plug-ins tels que WebRTC par leack bouclier en chrome/alu ou Firefox bloc. Autres renseignements ainsi que votre tostmrurgr est affiché.

Ma suggestion est que, en plus de ce plug-ins installé Firefox et chrome zar pour usage personnel, pour une utilisation dans les cas où il est plus sensible pour s’assurer seulement la tour de brazor, اورفاکس pour mobile (Systèmes d’exploitation mobiles sont généralement moins de sécurité) Ou utiliser le système d’exploitation تیلز, dont je vais vous décrire ci-dessous.

Emails et les informations de compte, دایما peut être piraté et s’est vendu dans le Web sombre

Peut-être vous vous demandez si vous savez Internet informations annuelles millions d’utilisateurs de l’excellent site de piratage et cette information est dans l’âme sombre (Dark-Web) Par des groupes خلافکار d’achat et de vente. Cela provoque la پسووردهای sur le compte, vous devez être sûr d’être différent, parce que Le اکانتت aller une série de compte de médias AFC assure l’accès à l’autre et même si votre compte reste dans certaines informations, les pirates peuvent mettre appât pour vous. Tout ce que vous pouvez être libéré quelque part dans la tête plus tard d’ailleurs dans le monde, donc ne stockez ne pas d’informations sensibles dans.

De faire connaître le compte de courriel ou votre nom d’utilisateur comptes ont déjà été piratés ou pas de série S’il vous plaît cliquez ici.

پسووردهای votre compte dans un Gestionnaire de compte de médias AFC Qui sauveront le cryptage psoordeha et noter psoordeha aléatoire.. algorithme de rijndael AES 256 bits pour briser qui est commune avec la technologie actuelle, quelques milliers d’années le temps requis est. Par conséquent, ce fichier, si quelqu'un ne peut pas être facilement. Psoordeha si sécurisé en place et le fichier d’origine n’est pas être deviner compte médias AFC, il y a des dizaines de compte de médias AFC ne peuvent être sauvés. Vous pouvez cliquer sur le fichier اکانتی MEGA Simulation (Le meilleur gratuit option que je suis du Scoutisme!) Permettez-moi de sauvegarder un système différent et téléphone mobile sera disponible dans toutes les psoordeha et le front de l’attaque et dictionnaire attaque انجنیرینگ سوشیال qui vous expliquera.

JavaScript et votre système d’exploitation d’informations کانواز Le donne

JavaScript est un simple et programme fonctionnel, c’est qu’il y a sur la plupart des navigateurs. Les fonctionnalités de ce programme peuvent être utilisée pour suivre vous. کانواز فینگرپرینتینگ (Empreintes de toile) Une fonction en graphisme HTML 5 pour cette combinaison des deux programmes utilisée pour identifier le système d’exploitation que vous avez utilisé. En règle générale, tout système d’exploitation il est une empreinte digitale qui peut distinguer des autres systèmes. Fausses empreintes digitales pour une part décente du navigateur du secteur JavaScript fermez votre ستینگ (Chrome et Firefox plugin ou) Et installer ce bloqueur d’agent utilisateur aléatoire et toile sur chrome et Firefox.

Méthodes de phishing et اسپوفینگ de Hvastan.

Généralement, les méthodes les plus efficaces d’entaille utilisateurs et leurs accès aux renseignements personnels n’est pas très techniques, mais le phishing et escroquer les utilisateurs, qui est plus de 90 pour cent de l’attaque victorieuse sur couvertures. Le meilleur de ces méthodes à la fois Speer phishing (Spear-phishing) Se concentrer sur un utilisateur spécifique veut-il. Le type le plus simple de ces attaques envoyer une page de connexion de fausse page ressemble à un site que vous avez à rendre compte de vos informations d’utilisateur pour voler. (Par exemple, supposons qu’une fausse adresse d’un site électronique qui devrait être ouverte de l’intérieur du lien entrez اکانتتان.) Méthodes plus complexes incluent l’envoi de courriels infectés fichiers aspov ; et la compilation de cette méthode et d’autres méthodes de.

Dans un courriel de اسپوفینگ sera envoyé à la personne qui en fait n’est pas le véritable expéditeur de Jaël et réclamations qu’il a accès à l’information ou demander des informations spécifiques ne.

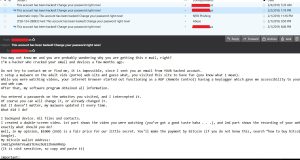

Par exemple, j’ai une de ces attaques qui ciblent que la pièce a été récemment.. Trois des e-mail au monde a été envoyé à un trois points que l’adresse de l’expéditeur à votre adresse e-mail, que j’étais. Mais si le texte de l’email vous remarquera dans Google recherche Des dizaines de milliers de plus ont été envoyés. Face à une telle méthode, la première étape est toujours les revendications d’utiliser un moteur de recherche comme Google, c’est que vous pouvez le texte ou l’adresse d’une page ou à Google les mots originaux.

Dans cet e-mail pour le compte de ma propre adresse email pour moi, l’expéditeur prétend qu’un hacker a piraté mon email et également entrer la mon ordinateur et mes photos privées regardent des films porno à sa disposition et si des milliers de dollars dans un compte bit Kevin Ne pas obtenir que mon information paraîtra publiquement!

Ces phrases, comme je l’ai mentionné plus haut, pour un grand nombre de destinataires et l’auteur ne connaît pas et je lèche plus précisément certains phrases cela *.

Des rares que je ne sais pas sur l’expéditeur du premier je n’utilise pas mon email adresse mais aussi le الایس terme général aborde (alias) Cliquez sur le nom d’utilisateur de l’expéditeur a été pleinement pas certainement vrai ; en second lieu, j’ai mon appareil depuis dix ans ai été enfermé dans la physique et il n’a jamais pas de mon film ; et troisièmement, je suis un mankhss de sécurité d’ordinateur et je vois que l’adresse e-mail est aspov!

La troisième fois, vous pouvez certainement apprendre d’ici:

Chaque email sera envoyé à vous qu’une partie est le code source (code source) Texte de présentation de la section (afficher la source) Vous pouvez voir quelle est l’adresse IP de l’expéditeur et est envoyé au serveur d'où la. Dans le texte de l’adresse IP s’affiche que l’émetteur n’est pas mon serveur. Pour ce faire sur le mail anti-spam de serveur logiciel contribue également à l’expéditeur de l’e-mail de voir l’IP faux (L’adresse IP appartient à n’est pas un serveur de messagerie) Envoyé ; tous les trois IP qui ont été envoyés à mon email de Russie, le Brésil et l’Ukraine ont été piraté et probablement indiquent que l’expéditeur n’a pas accès à mon adresse e-mail et mon adresse cachée sous l’originale et mon email adresse aspov pour qu’il affiche l’un faux n’est pas Courriel à l’adresse de l’expéditeur est réel. Le régime islamique est également abondante utilisation de telles techniques peut aider.

Votre email et IP envoie votre profil

Comme le véritable expéditeur de l’e-mail ci-dessus charlatan IP envoyez-moi ; vous soit au moment d’envoyer un courriel avec votre adresse IP, il peut recevoir et afficher le code source de l’email envoyé à vous هویتتان s’avère être. Remarque Si vous devez, s’il vous plaît vous assurer il chercha e-mail anonyme Ann et de préférence le système d’exploitation je tiens à préciser que la partie inférieure de l’utilisation تیلز.

Comment faire des attaques inter-sites (Xss) Et exécution de code à distance

Techniquement en cas de défaut sur une page Web à partir de laquelle vous découvrez (Le nombre de ces lacunes est plus que de deviner.!) Il ya une possibilité de code sur cette page d’un visiteur et l’exécuter sur l’ordinateur d’une autre personne à partir de laquelle la page découvrir. Les navigateurs exécutent généralement des applications client à effet secondaire, et cette attaque ne devrait pas conduire à autre chose que le vol de données de navigateur ou de cookies à partir de sites, mais le navigateur lui-même peut avoir un défaut.. En exécutant ces codes, vous pouvez même prendre le contrôle total sur le système de la victime, même lorsque vous avez un pare-feu et une application anti-oxydante mis à jour.

Si vous avez un message lorsque vous visitez une page qui exige que cette page s’exécute dans une plus grande mesure d’accès, n’approuvez pas et essayez Du programme Utilisez votre navigateur Web Firefox ou Chrome.

Utilisez un bord/navigateur virtuel capable d’exécuter des scripts de clients secondaires. De nombreux sites Web doivent exécuter des applications côté client pour une fonctionnalité complète. Si vous ne voulez pas lire le contenu de la page et vous ne pouvez pas fermer complètement les scripts avec des plugins comme NoScript, exécutez l’application entière dans le système virtuel et incognito il en chrome et ouvrir la nouvelle fenêtre privée dans Firefox..

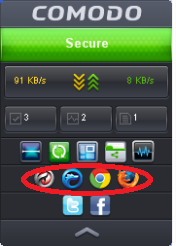

Komdu A Bon pare-feu C’est gratuit. Comme je l’ai dit, la foule rejette le pare-feu parce que le pare-feu est basé sur la liste, et ces défauts zéro jour n’incluent pas l’exploit sur la liste noire, de sorte que le pare-feu lui-même (Si vous avez un article que vous voulez jeter) Ça ne fait rien. Installez le pare-feu que vous avez installé un gadget sur le bureau avec lequel vous pouvez exécuter le navigateur en mode virtuel et ne peut pas vous connecter à votre système si quelqu’un accède au navigateur..

Après l’installation, appuyez sur le nom de votre navigateur sur le gadget de l’application:

Que faire si nous avons déjà infecté le système?

Si vous croyez que l’attaque en ligne État Et votre ordinateur est infecté par des logiciels malveillants, la meilleure façon de désinstaller complètement le système d’exploitation et de le réinstaller avec la répartition de la mémoire, mais si vous n’avez pas une telle possibilité, dans la première étape de logiciels tels que les octets Malur Version gratuite Utilisez pour scanner votre ordinateur et chercher une botte système séparée dans l’étape suivante avec un plan de recherche kit racine. این برنامه ها عموما روی س دی یا یو اس بی درایو نصب می شود و در زمان روشن کردن دستگاه، بطور مستقل مانند یک سیستم عامل بالا می آیند و تمام دستگاه را برای یافتن روت کیت جستجو می کنند. برای نمونه ici Ou ici Ou ici Ou ici Voir.

Cookies تردپارتی Hvastan (La troisième personne =) ترکینگ et cookies.

Biscuits croquants parti (cookies tiers) Spécifiquement pour cette conception que vous voyez de la poursuite de quels sites vous visitez pour vous montrer des annonces pertinentes et les produits connexes que vous vendez. Les mêmes pays autocratiques de la marche à suivre pour utiliser shhrondanshan. Dans la première étape de la broazar de section de configuration (Navigateur =) Tous vos cookies croquants étroite parti. Vous pouvez même définir tous les cookies sont effacés après la fermeture de la page. Dans la prochaine étape peut être un bloqueur sur votre tracker plugin installer broazar pour effacer les cookies non apparentés. Les renseignements de l’histoire peuvent tout et les cookies de navigateur de supprimer de.

Si vous n’avez pas d’argent vous êtes produit vous-même ; ou chat en ligne et mise en réseau de vos enregistrements de données

Première loi de la sécurité Internet, c’est que quand quelque chose est vulnérable va être piraté ; le deuxième principe est que tous les systèmes sont vulnérables à la nature de! Il s’agit juste de différents degrés de vulnérabilité.

Les systèmes Internet plus enregistrer vos renseignements personnels et plus tard utilisé pour les entreprises de publicité et de vendre. Ces informations se trouvent dans le livre sélectionné supprimer des éléments (Google, YouTube, Facebook, PayPal, Yahoo et Beck …) Et téléchargez l’archive en mode hors connexion. Toutes ces informations sont vulnérables et peuvent à l’avenir entre les mains de ceux qui بیافتند qu’ils ont su utilisent ou après que la base de données a été piraté les hackers sont vendus.

Chat en ligne ne fait pas exception à cette règle et votre information est enregistrer et visible même si une certaine personne et privé chat nkhand cette information pour لرنینگ et utilisé une vaste exploration de données. اطلاعات محرمانه را هیچگاه از اکانت های شخصی نفرستید. هر دیتابیسی که اطلاعاتی را ذخیره می کند آسیب پذیر است.

Dix plus sûr Windows ; paramètres de confidentialité et utiliser un compte hors ligne

Les 32 bits comme Windows Windows version dix plus sûre (Pour un matériel plus ancien) 64 bits et n’est accessible. پس از نصب و بروز رسانی آن تمامی بخش های مربوط به اطلاعات خصوصی را غیر فعال کنید (جستجوی privacy settings در بخش settings) چون مایکروسافت هم مانند گوگل و اپل از اطلاعات شخصی شما استفاده تجاری کند. همینطور برای استفاده از ویندوز نیازی به اکانت آنلاین ندارید که اطلاعات شما را ذخیره می کند؛ اکانت محلی (local account) امن تر است.

سیستم های مجازی دوست شما هستند

شاید خوانندگان این نوشته ندانند که شما با استفاده از نرم افزارهایی مانند وی ام ور (Version gratuite) و ویرچوال باکس می توانید دهها سیستم عامل مختلف را از توزیع های لینوکس گرفته تا ویندوز و مک او اس یکجا داشته باشید. بدون اینکه سیستم مجازی به سیستم اصلی شما کاری داشته باشد. مثلا می توانید یک سیستم اوبونتو یا ویندوز را داخل ویندوز دیگر نصب کنید و صرفا از آن برای مصارف خاصی استفاده کنید.

سیستم عامل تیلز، ساخته شده برای ایمنی

Peut-être l’activité Internet plus sécurisée à l’aide de la méthode Système d’exploitation تیلز.. Vous pouvez cliquer sur un تیلز Mémoire flash ou un دراویو séparé Installer et utiliser le système de venir ; ou il بصورت درایو مجازی روی ویرچوال باکس یا وی ام ور بریزید.

فهرست سیستم عامل های مشابه که برای امنیت اینترنتی بکار می روند را D’ici Voir.

تور و جان دو فاکس

تور (TOR) و جان دو فاکس (JonDoFox) دو برازوز (Navigateur =)ی هستند که برای استفاده ناشناس و ثبت نشدن آی پی بکار می آیند.

اگر می ترسید که براوزر شما نشانی اینترنتی حقیقی شما و اطلاعات شخصی شما را لو بدهد، تور باید نخستین گزینه شما باشد. دقت کنید که هر دو این مرورگرها فقط اطلاعات مرورگر را محافظت می کنند و فی المثل اگر ایمیل بفرستید یا از یک برنامه دیگر استفاده کنید آی پی شما تغییر نمی کند. برای این منظور می توانید از نرم افزار تیلز استفاده کنید. امکان حمله اکس اس اس روی تور هم وجود دارد اگر افزونه NoScript را غیر فعال کنید.

سیستم عامل اندروئید

نظام اسلامی مشخصا روی هر دو اندروئید و آی او اس جاسوسی می کند (Par exemple, la ici Ou ici Ou ici Voir.) امنیت گوشی به مراتب کمتر از پی سی است؛ بنابر این اگر واقعا لازم است کاری که امنیت را بخطر بیاندازد با گوشی تلفن انجام شود، یک کار را حتما نکنید آن هم دانلود اپ از اپلیکیشن بجز گوگل پلی/پلی استور (اندروئید) Et l’app store (IPhone/iPad she s) Est. N’oubliez pas d’accéder à tous les paramètres app est limitée, et les deux l’intention d’utiliser ensemble: اورفاکس (Orfox) Et arubat(Orbot)

Se nourrir

Se nourrir SSL

SSL Mon YouTube

Mon YouTube

Section:

Section:  Tags:

Tags: